iptables - TP01 - Virtu réseau

iptables - TP01 - Virtu réseau

Related to [Sysadmin/Réseaux/Virtualisation Réseaux

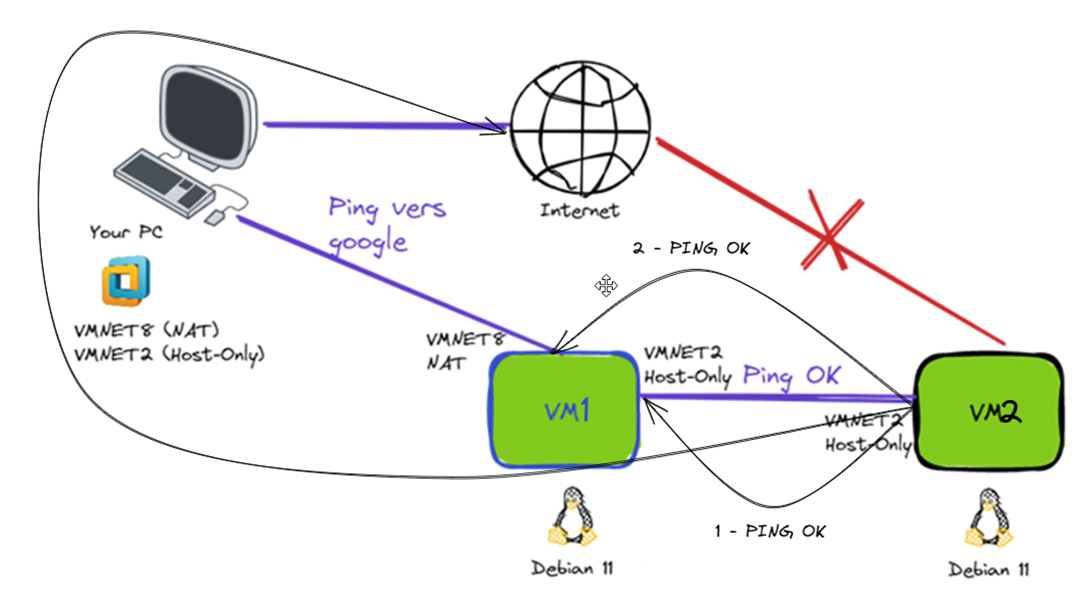

Configuration initiale :

VM1 : NAT --> ens33 IP : 192.168.45.200/24 GT : 192.168.45.2 DNS : 1.1.1.1 Host-only (vmnet1) --> ens36 IP : 192.168.46.254/24 VM2 : Host-only (vmnet1) --> ens33 192.168.46.200/24 DNS : 1.1.1.1

BUT : ping google.fr depuis VM2 Etapes : VM2(ens33) --> ping --> VM1(192.168.46.254) VM2(ens33) --> ping --> VM1(192.168.45.200) VM2(ens33) --> ping google.fr

- Vérifier son Virtual network editor et y configurer les réseaux

- Vérifier les settings de vos VM

- Puis configurer les ips

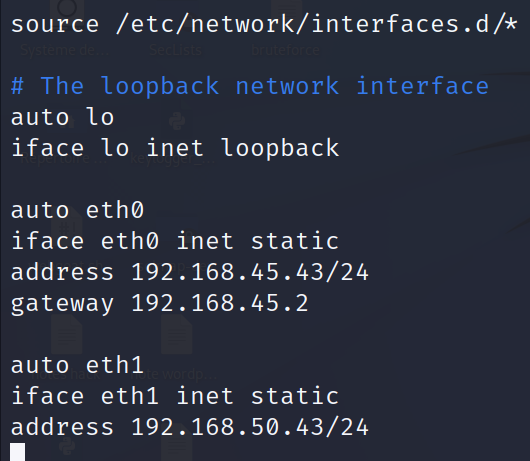

nano /etc/network/interfacesVM1 :

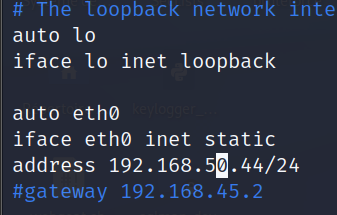

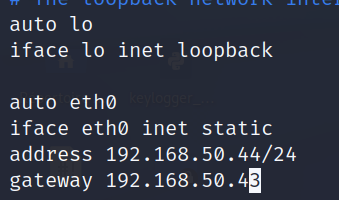

VM2:

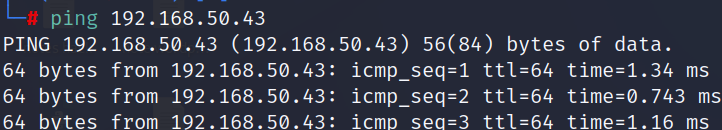

A ce stade nous devrions pouvoir pinger l'interface eth1 de VM1 depuis VM2.

Ajout de a gateway sur VM1

Etape 2 : Ping l'interface NAT de VM1 via VM2

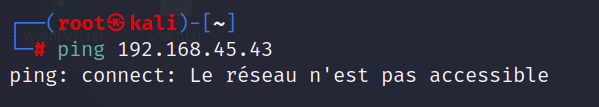

Initialement : *

Donc --> Ajout de la gateway sur VM2

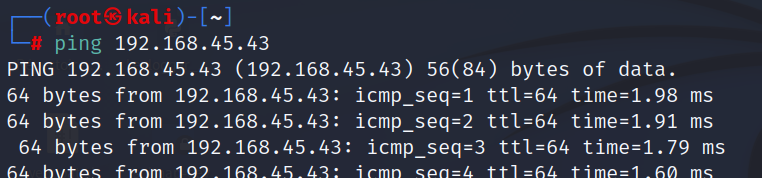

Puis test de ping depuis VM2 vers carte NAT de VM1 :

Configuration de la règle de firewall

A FAIRE SUR VM1

Dernière étape : ping google.fr depuis VM2.

Ajout de la règle de NAT avec iptables.

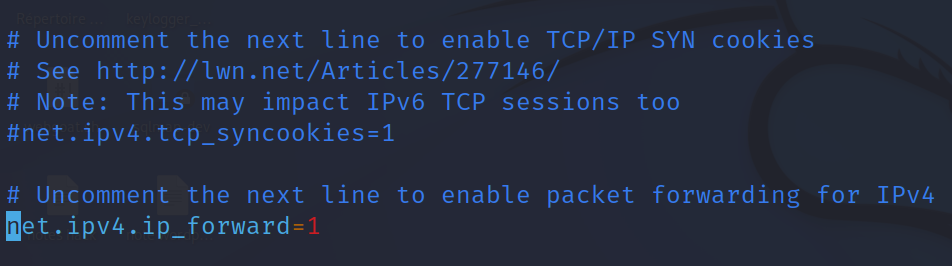

D'abord autoriser le forwarding dans nos machines :

vim /etc/sysctl.conf

net.ipv4.ip_forward=1

Nous pouvons ensuite ajouter la règle iptables :

iptables -t nat -A POSTROUTING -s 192.168.92.15 -o ens33 -j MASQUERADE

iptables -t nat -A POSTROUTING -s 192.168.50.44 -o eth0 -j MASQUERADE

- -t = type NAT

- -A = Ajout dans la table POSTROUTING

- -s = SOURCE --> IP DE VM2

- -o = out --> ens33 = interface NAT de VM1

Vérifier que la règle est bien ajoutée :

iptables -L -t nat

Chain POSTROUTING (policy ACCEPT)

target prot opt source destination

MASQUERADE all -- 172.17.0.0/16 anywhere

MASQUERADE all -- 172.18.0.0/16 anywhere

MASQUERADE tcp -- 172.18.0.3 172.18.0.3 tcp dpt:http

MASQUERADE all -- 192.168.50.44 anywhere

Normalement le ping google.fr devrait fonctionner.